Wir schlagen vor, es auf den ersten untersuchen.

- kostenlos handy spiele samsung;

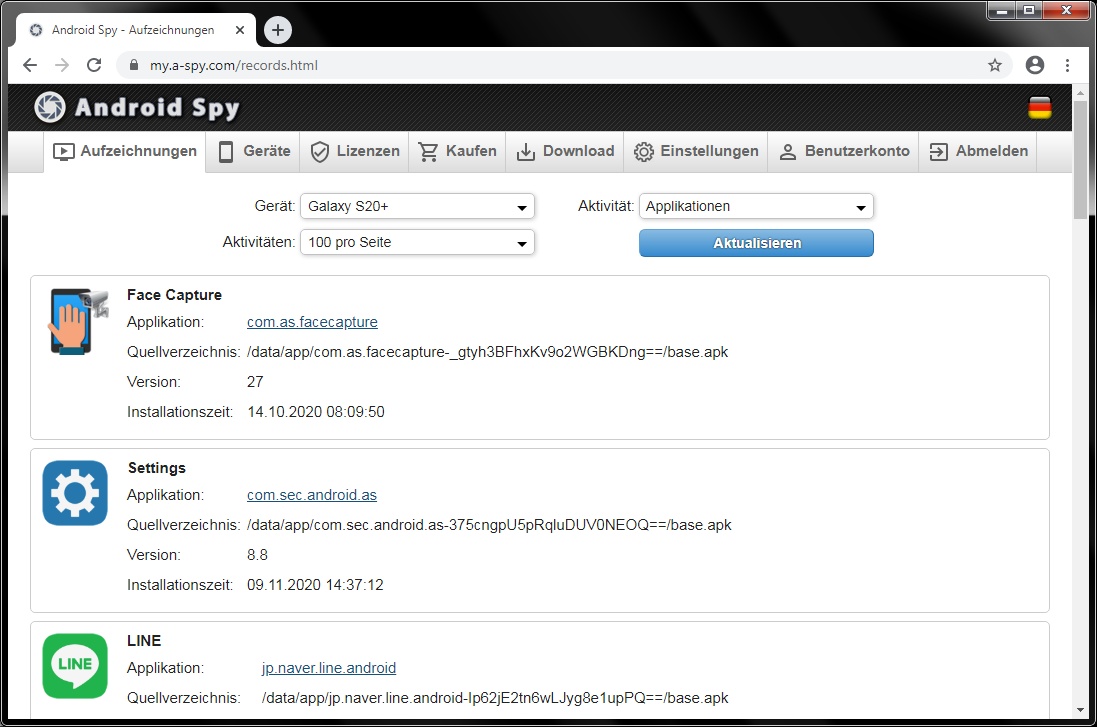

- Programme, die Sie unbemerkt ausspionieren.

- spiele app kinder kostenlos;

- spiele samsung galaxy note 5 mini kostenlos;

- Überwachen Sie Ihren eigenen PC per Keylogger - PC-WELT.

- whatsapp blaue haken iphone 8 Plus;

- Spionage-Software – inklusive Gegenmittel.

Für die komplette Liste unserer Monitoring-Software klicken Sie hier. Family Keylogger — das ist die beste Wahl, wenn es zu wissen ist, was die anderen auf deinem eigenen Rechner in deiner Abwesenheit zu Hause oder auf Arbeit machen. Nachdem du zurückkommst, drücke einfach den Tastenkürzel für die Anzeige.

Spionage Geräte: Die Hardware Keylogger Tastatur (SCA Award )

Family Keylogger — Du hast das Recht zu wissen! Personal Inspector ist ein benutzerfreundliches Überwachungs- und Kinderschutztool, das alle Aktivitäten auf dem Rechner und die Internetnutzung überwacht. Allerdings ist es möglich, einen Offline-Computer mit einem Schadprogramm über ein externes Medium zu infizieren.

Genau so hat übrigens auch der berüchtigte Stuxnet-Wurm die Computer im iranischen Natans infiziert. Israelische Forscher entwickelten eine Software , die elektromagnetische Strahlung in Computer-Hardware moduliert. Dieses recht starke Signal kann sogar mit einem normalen FM-Empfänger auf dem Handy empfangen werden. Warum so kompliziert? Computer mit geheimen Daten stehen in gut abgeschirmten Räumen mit beschränktem Zugang, um mögliche Datenlecks zu eliminieren.

Ein Spionage-Handy kann im Gegensatz zu einem Spektrumanalysator leicht dort hineingebracht werden. Wie man sich dagegen wehrt: Alle Handys, nicht zu sprechen von viel verdächtigeren Geräten, sollten niemals in einen abgeschirmten Raum gebracht werden.

Das oben genannte israelische Team hat kürzlich auch ein exotischeres Datendiebstahlsszenario vorgeführt , das mit Hitzeemissionen arbeitet! Das Prinzip des Angriffs ist leicht erklärt: Zwei Desktop-Computer stehen nahe beieinander etwa 40 Zentimeter und die internen Motherboard-Temperatursensoren des einen Computers überwachen die Temperaturänderungen im anderen Computer. Der zweite Computer empfängt dies, entschlüsselt es und schickt die Daten über das Internet weiter.

Internet-isolierte Computer stehen aus Gründen der Bequemlichkeit und Nutzerfreundlichkeit oft direkt neben vernetzten Computern, und das ist keine Übertreibung.

Family Keylogger - leichtest in der Aneignung der Tastenspion

Der vom Internet isolierte Computer enthält geheime Daten; der andere ist ein ganz normaler mit dem Internet verbundener Computer. Der zweite Computer empfängt dies, entschlüsselt es und schickt die geheimen Daten über das Internet weiter. Die Hitzeträgheit des Systems verhindert allerdings eine schnelle Datenübertragung — die Übertragungsgeschwindigkeit ist auf acht Bit pro Stunde beschränkt. Allerdings kann die Rolle des zweiten Computers durch die steigende Beliebtheit Internet-basierter Geräte auch von smarten Haushaltsgeräten wie einer Klimaanlage oder Temperatursensoren übernommen werden, die die Temperaturänderungen des Computers sogar genauer messen können.

Die Übertragungsgeschwindigkeit könnte sich in naher Zukunft also erhöhen. Nicht einmal der klassische, gut abgeschirmte Raum garantiert einen kompletten Schutz vor Datenlecks.

- Keylogger für iPhone und iPad: Software und Anbieter in der Übersicht.

- So schützen Sie sich vor Keyloggern.

- handy ortung samsung note 8;

Denn dieser hält zwar elektromagnetische Wellen ab, allerdings keinen Ultraschall. Wenn es um Ultraschalltechnologien geht, nutzen Spione zwei kompakte Einheiten. Zudem brauchen die beiden Geräte keine Stromversorgung, da die Energie zusammen mit den Daten übertragen wird. Wie man sich dagegen wehrt: Wenn Sie Ihren eigenen Stahlraum haben, sollten Sie die darin befindlichen Geräte laufend genau kontrollieren. Auf Software-Seite hilft eine zuverlässige Sicherheitslösung.

Spionage software tastaturanschläge

Ihr Gesicht kann nicht ausgetauscht werden. Speichern Hotel-Schlüsselkarten persönliche Daten der Gäste? Lösungen für:. Vladislav Biryukov 23 Beiträge.

Fünf Cyberspionage-Technologien, die auch offline nicht zu stoppen sind 17 Jun Bedrohungen. Elektromagnetische Spionage Jedes Gerät, das mit dem Stromnetz verbunden ist, erzeugt elektromagnetische Strahlung, die mit bestimmten Technologien abgefangen werden kann. Anti-Spam: Schutz für Ihren Posteingang. Nutzer von LastPass sollten dringend ihre